Titulky svetových médií boli aj v tomto roku plné informácií o vydieračských útokoch, ktoré odstavili mnohé spoločnosti a organizácie zabezpečujúce nevyhnutné služby pre spoločnosť (ako napr. letiská, banky, nemocnice, logistické či mediálne spoločnosti a ďalšie). Zdrvujúce následky však zanechali aj ďalšie typy útokov, ktorých cieľom bolo okrem iného ukradnúť alebo zničiť citlivé dáta, dostať sa k finančnej hotovosti, ovplyvniť vývoj kryptomeny či rôzne kyberšpionážne činnosti. Aktivity kyberzločincov boli zamerané ako na firmy, tak aj na bežných používateľov. Ransomvér najviac otriasol spoločnosťou v roku 2017.

Bezpečnostní experti vyvíjajú v oblasti detekcie hrozieb obrovské úsilie, no svet kyberzločinu prechádza tiež dramatickým vývojom a jeho tvorcovia používajú stále sofistikovanejšie techniky. Hlavní aktéri však ostávajú aj napriek mnohým indíciám zahalení rúškom tajomstva. Bude preto zaujímavé sledovať, ako bude tento trend pokračovať v roku 2018.

Highlighty roka 2017

Kaspersky Security Bulletin prináša prehľad najväčších kybernetických incidentov, ktoré zasiahli svet v roku 2017

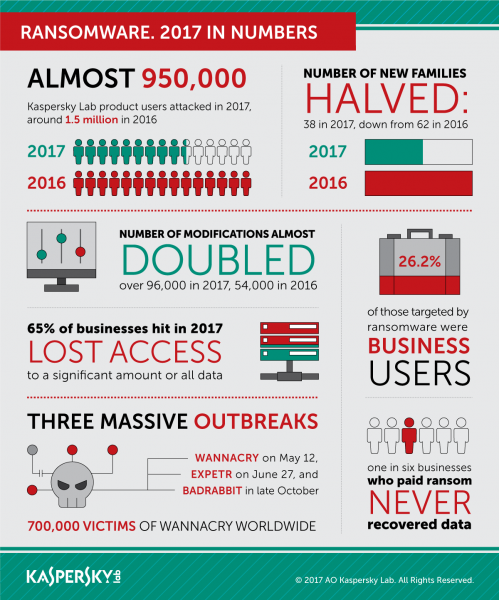

K hlavnými kybernetickým momentom roka nepochybne patrili (WannaCry, ExPetr a BadRabbit.). Predpokladá sa, že za útokmi WannaCry stojí neslávne známa skupina Lazarus, ktorej sa podarilo zasiahnuť okolo 700-tisíc obetí po celom svete. ExPetr bol oproti tomu viac cielený – zameriaval sa na veľké spoločnosti a organizácie, do ktorých prenikol pomocou infikovaného biznis softvéru. Len v prípade firmy Maersk, najväčšieho výrobcu kontajnerových lodí a zásobovacích plavidiel, spôsobil škody vo výške 200 – 300 miliónov amerických dolárov. FedEx/TNT zverejnil straty spôsobené prerušením prevádzky v dôsledku útoku ransomvéru ExPetr na úrovni okolo 300 miliónov dolárov.

Rušno bolo aj v oblasti kyberšpionážných akivít, kde tí najväčší aktéri pokračovali vo svojej činnosti, pričom používali čoraz ťažšie detekovateľné nástroje a spôsoby. Výskumníci Kaspersky Lab odhalili viacero kybešpionážnych kampaní, vrátane Moonlight Maze, ktorá sa nepochybne zapíše do histórie kyberzločinu. Predpokladá sa, že súvisí so skupinou Turla, ako aj jej ďalšou APT kampaňou WhiteBear. Výskumníkom sa tiež podarilo odhaliť najaktuálnejší toolkit používaný skupinou Lamberts, ktorá patrí k pokročilým hráčom na úrovni Duqu, Equation, Regin, ProjectSauron alebo Spring Dragon. V októbri identifikoval prevenčný systém Kaspersky Lab nový Adobe Flash zero-day exploit, ktorý sa prostredníctvom Microsoft Office dokumentu dostal k bežným používateľom. Tento útok má na svedomí kyberzločinecká skupina označovaná ako BlackOasis.

V roku 2017 sme mohli taktiež sledovať oživenie cielených útokov s úmyslom ukradnúť, ale najmä zničiť dáta, ako to bolo v prípade útokov Shamoon 2.0 a StoneDrill. Expertom Kaspersky Lab sa podarilo odhaliť skupiny, ktoré úspešne realizovali škodlivé kampane len pomocou jednoduchých nástrojov a techník, dobrým príkladom bol EyePyramid útok v Taliansku. Iný rozmer toho, ako môžu kyberzločinci dosiahnuť svoje ciele s využitím lacných nástrojov, priniesol prípad hrozby známej ako Microcin.

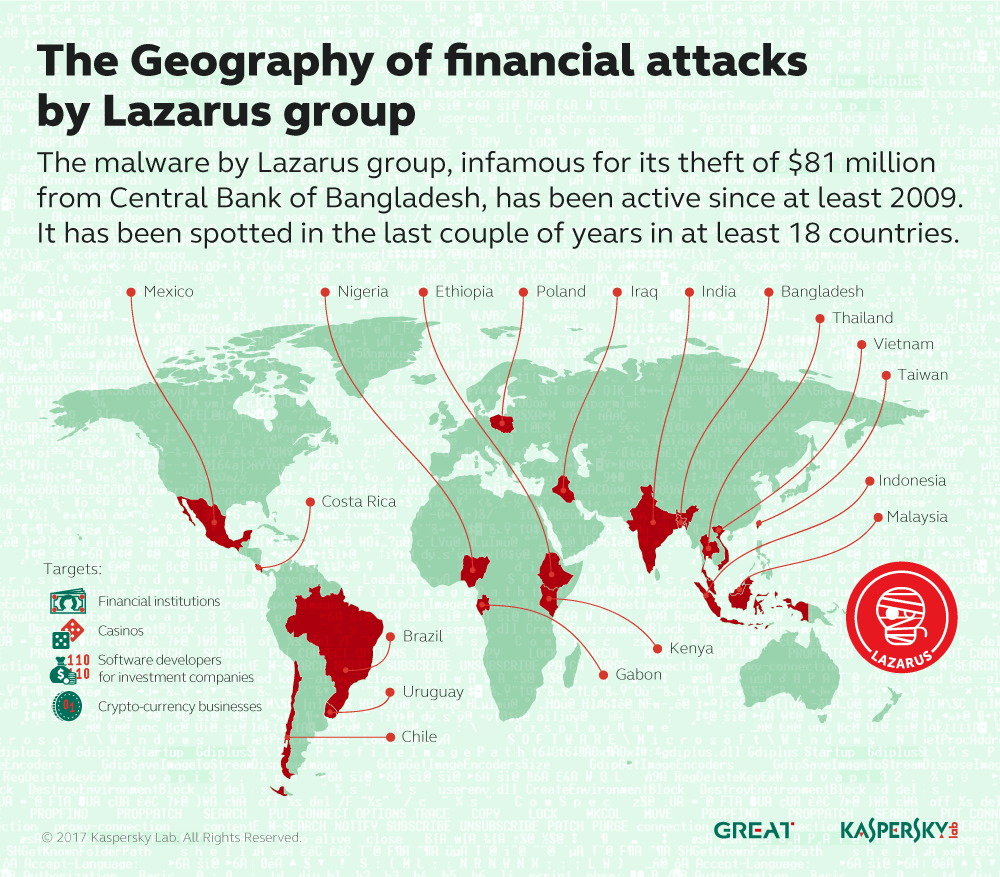

Zásadný pohľad na financovanie cielených a pokročilých kyberzločineckých aktivít priniesol napr. prípad BlueNoroff, ktorého väzby siahajú k už spomínanej skupine Lazarus. Ten len potvrdil predpoklad, že kyberzločinci zneužívajú na generovanie ziskov na financovanie „veľkých“ operácií práve drobné incidenty. Hrozba BlueNoroff sa zameriavala na finančné inštitúcie, kasína, firmy vyvíjajúce softvér v oblasti finančného obchodu, ako aj na subjekty obchodujúce s kryptomenami. Jednou z najväčších škodlivých kampaní boli útoky na finančné inštitúcie v Poľsku.

V roku 2017 naďalej rástol počet útokov zameraných na bankomaty. Hackeri sa v tomto prípade snažili prostredníctvom sofistikovaných malvérových súborov a iných pokročilých techník infikovať bankové infraštruktúry a platobné systémy. Na sklonku roka bol odhalený útok na prevažne ruské banky, ale aj ďalšie finančné inštitúcie z Malajzie a Arménska. Pri realizácii tohto Silence trojanu používali kyberzločinci podobný prístup ako v prípade známej hrozby Carbanak.

Útoky na dodávateľské reťazce sa stávajú čoraz obľúbenejšou metódou ako zasiahnuť biznis sféru. Hrozba, ktorá sa vynorila v roku 2017 a zasiahla celý svet najmä v podobe útokov ExPetr a ShadowPad bude s najväčšou pravdepodobnosťou pokračovať aj v roku 2018.

Svet stále populárnejších IoT zariadení sa stáva čoraz atraktívnejším aj pre kyberzločincov. Rok potom, čo svet prekvapila sila útokov botnetu Mirai sa v úvode roka 2017 prihlásil o slovo Hajime botnet. Ten dokázal odstaviť 300-tisíc pripojených zariadení. Išlo pritom len o jednu z mnohých kampaní zacielených na IoT zariadenia a systémy.

V tomto roku došlo tiež k mnohým masívnym únikom dát, ktoré obsahovali milióny záznamov s citlivými údajmi, vrátane Avanti Markets, Election Systems & Software, Dow Jones, America’s Job Link Alliance a Equifax. V októbri sme boli svedkami hackerského útoku na spoločnosť Uber, pričom informácie zverejnené v novembri 2017 hovoria o úniku dát vyše 57 miliónov zákazníkov a šoférov využívajúcich túto službu.

Rok 2017 prial aj rozvoju malvéru zameraného na mobilné zariadenia. Aplikácie obsahujúce škodlivé trojany mali desaťtisíce sťahovaní. Obete tak boli následne atakované agresívnymi reklamami a zaplavené SMS správami a odkazmi požadujúcimi výkupné. Kyberzločinci aj v tejto oblasti zdokonaľujú svoje techniky a triky s cieľom zahladiť po sebe všetky stopy a znemožniť detekciu. Rovnako ako v roku 2016, aj tento rok boli mnohé z týchto aplikácií dostupné v rámci overených zdrojov ako napr. Google Play Store. K trojanom prevládajúcim v roku 2017 patrili najmä Ztorg, Svpeng, Dvmap, Asacub a Faketoken.

„Rok 2017 jasne ukázal, že kyberzločinci sa začínajú zaujímať najmä o korporátne ciele. Tento trend prevládal celým rokom a zdá sa, že v nadchádzajúcom období bude len naberať na intenzite. Motivácia je jasná – firmy patria k najzraniteľnejším cieľom a je možné od nich požadovať oveľa vyššie sumy vo forme výkupného ako od jednotlivcov,“ konštatoval Fedor Sinitsyn, malvérový analytik pre Kaspersky Lab.

„Uplynulý rok priniesol mnohé prekvapenia z pohľadu vývoja a výskumu kybernetických hrozieb. Zaznamenali sme niekoľko škodlivých operácií, v ktorých nastal zvrat oproti vývoju, na aký sme boli doteraz zvyknutí: ransomvér sa správal ako wiper (malvér, ktorého úlohou je zmazať údaje), legitímny biznis softvér sa zmenil na zbraň, iniciátori pokročilých cielených útokov využívali nečakane jednoduché nástroje, zatiaľ čo hackeri útočiaci napr. na potravinový reťazec operovali s vysoko sofistikovanými technikami. Tento stav naznačuje, že stojíme na pohyblivých pieskoch a vyšetrovanie kybernetických útokov bude čoraz väčšou výzvou pre bezpečnostné spoločnosti,“ David Emm a Roman Unuchek, bezpečnostní experti Kaspersky Lab v aktuálnej správe Kaspersky Security Bulletine: Review of the Year 2017.

Viac informácií o tom, ako sa vyvíjalo prostredie kybernetických hrozieb v roku 2017 nájdete aj v expertnom blogu na Securelist.com.

Informácie poskytla: Monika Révayová, Grayling Slovakia

Uverejnila: MI (NCP VaT pri CVTI SR)